Обзор проекта методики определения угроз безопасности информации в информационных системах_часть 3

В данной части статьи рассматривается третий этап модели угроз – определение актуальных угроз безопасности информации в информационной системе.

В данной части статьи рассматривается третий этап модели угроз – определение актуальных угроз безопасности информации в информационной системе.

В предыдущих двух частях рассмотрены общая структура новой методики и все остальные этапы: область применения процесса определения угроз безопасности информации, разработка модели нарушителя, мониторинг и переоценка угроз безопасности информации.

Итак, показатель актуальности угрозы – двухкомпонентный вектор, определяется по формуле:

УБИjА = [вероятность реализации угрозы (Рj); степень возможного ущерба (Хj)],

где, Рj определятся на основе анализа статистических данных о частоте реализации угроз безопасности информации в информационной системе и (или) однотипных информационных системах, а Хj определяется на основе оценок степени последствий от нарушения конфиденциальности, целостности или доступности информации.

Если информация о статистических данных отсутствует, то вместо Рj используется показатель Yj – возможность реализации угрозы, определяющийся по формуле:

Yj = [уровень защищенности (Y1); потенциал нарушителя (Y2)],

и оценивается исходя из уровня защищенности информационной системы (Y1) и потенциала нарушителя (Y2), необходимого для реализации этой угрозы безопасности информации в информационной системе с заданными структурно-функциональными характеристиками и особенностями функционирования.

Далее, в зависимости от информационной системы – находится ли она на стадии создания или является эксплуатируемой, ее уровень защищенности вычисляется разными методами.

Если система находится на стадии создания, для нее определяется Y1П – уровень проектной защищенности, зависящий от структурно-функциональных характеристик ИС и условий ее эксплуатации, состоящих из 10-ти показателей. Показатели и их расчеты приведены в Таблице №3 проекта методики и подобны тем, что представлены в актуальном документе на данный момент.

Если система находится в ходе эксплуатации, то уровень защищенности зависит от появления дополнительных угроз, появившихся в процессе использования ИС, а также от оперативности принятия мер защиты информации, нейтрализующих эти угрозы.

Далее, для определения возможности (вероятности) реализации угрозы необходимо определить потенциал нарушителя, который, как мы знаем, может быть: базовый, базовый повышенный и высокий.

Значение потенциала нарушителя (Y2) для j-ой угрозы безопасности информации определяется на основе данных, приведенных в банке данных угроз безопасности информации ФСТЭК России, а также в базовых и типовых моделях угроз безопасности информации, разрабатываемых ФСТЭК России для информационных систем различных классов и типов. В случае отсутствия информации о потенциале нарушителя для реализации j-ой угрозы безопасности значение потенциала (Y2) определяется в соответствии с Приложением № 3 к проекту методики.

Итак, зная уровень защищенности (проектный или эксплуатируемой системы) и потенциал нарушителя мы можем определить возможность (вероятность) реализации угрозы безопасности информации по Таблице № 4.

На следующем шаге для определения актуальности угрозы безопасности информации необходимо рассчитать оценку степени возможного ущерба от реализации угрозы безопасности информации.

Для оценки степени возможного ущерба от реализации угрозы безопасности информации определяются:

- возможный результат реализации угрозы безопасности информации в информационной системе;

- вид ущерба, к которому может привести реализация угрозы безопасности информации;

- степень последствий от реализации угрозы безопасности информации для каждого вида ущерба.

Результатами реализации угроз безопасности информации являются воздействия на конфиденциальность, целостность, доступность информации, содержащейся в информационной системе, и определяется согласно Таблице № 5 методического документа.

Далее определяются виды ущерба, которые могут возникнуть при нарушении конфиденциальности, целостности, доступности информации, примеры которых приведены в Таблице №6 проекта методики.

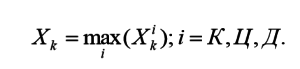

Затем для каждого вида ущерба определяется степень негативных последствий по шкале: «незначительные», «умеренные», «существенные» и по Таблице № 7 экспертным методом оценивается степень возможного ущерба отдельно для каждого негативного последствия, а также итоговая степень возможного ущерба по формуле:

И далее, уже имея вероятность реализации угрозы и итоговую степень возможного ущерба, по Таблице № 8 устанавливается актуальность угрозы безопасности информации для информационной системы с заданными структурно-функциональными характеристиками и условиями функционирования. Актуальные угрозы безопасности информации включаются в модель угроз безопасности информации.

Итак, модель угроз безопасности информации, учитывая особенности информационной системы, используемые в ней программные, программно-технические, технические средства и процессы обработки информации, дает описание угроз безопасности, которым подвержена информационная система.

Определение угроз безопасности информации необходимо, как при создании информационной системы, так и в ходе ее эксплуатации. Также рекомендуется пересмотр и переоценка угроз безопасности информации не реже 1 раза в год и проведение уточнения модели угроз по результатам пересмотра.