Сборочный конвеер по производству зловредов

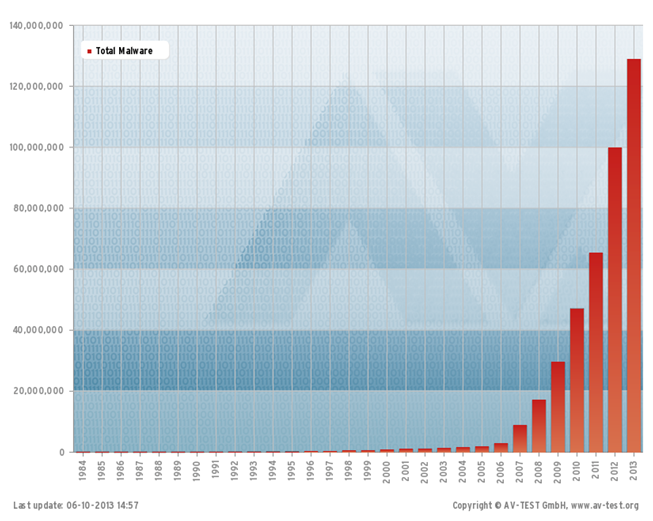

Скорость, с которой новые и уникальные образцы вредоносных программ обнаруживаются ежедневно, просто ошеломляет. График из AV-Test ниже показывает, сколько зловредов было обнаружено из года в год. И ведь это только половина 2013 года, но уже превысило общее количество вредоносов, которых видели в 2012 году.

Вредоносные программы, очевидно, все еще большая проблема. Даже с появлением сложных решений в области информационной безопасности, распространение вредоносных программ не было остановлено. Таким образом, вопрос на миллион: «Откуда берутся вредоносные программы?!»

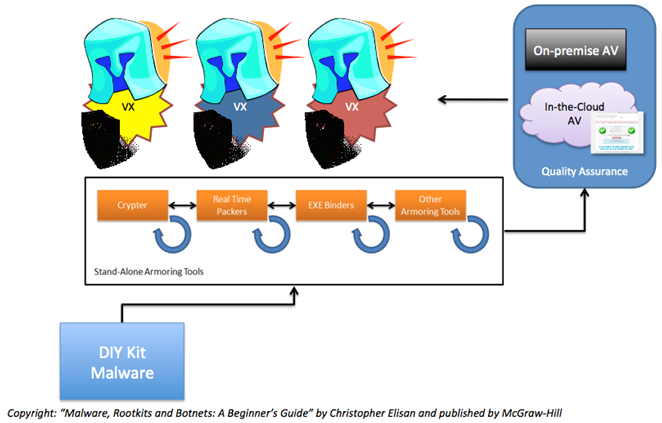

В ходе исследований видно, что большинство вредоносных программ являются DIY (самопал). В большинстве случаев, тысячи уникальных образцов вредоносных программ, что получаются лабораториями являются продуктами из одного набора (kit). Ломая все эти образцы, можно увидеть, что лишь несколько наборов несут ответственность за тысячи и тысячи уникальных образцов вредоносных программ, которые видим в данный период времени. Но сломать образцы легче, чем сделать, так как нападавшие не просто полагаются на самодельные вредоносные защитные механизмы, они используют другие инструменты по защите, такие как шифрование упаковщиков в режиме реального времени, exe binders и многое другое, чтобы улучшить защиту своего творения. Это делает процесс реверс-инженеринга гораздо более интересным и сложным.

Использование готовых инструментов защиты облегчает злоумышленникам создать высокую жизнеспособность вредоносных программ, которые имеет возможность устоять перед продуктами безопасности и сделать жизнь адом для вредоносных аналитиков и реверса, но это все еще не объясняет полностью как они в состоянии создать тысячи защищённых образцов вредоносных программ ежедневно. Так что единственное объяснение состоит в автоматизации. Нападавшие освоили автоматизированный подход сборочной линии к производству вредоносных программ. Это можно назвать заводом по производству зловредов.

Большинство наборов, особенно те, которые используют время для генерации, могут производить бесконечное количество образцов вредоносных программ. Пока время есть, эти наборы будут производить уникальные образцы вредоносных программ. Каждый образец затем подвергают различным видам защитным инструметам. Каждый из этих инструментов позволяет добавить уровень сложности при анализе, но самое главное он добавляет различные защитные механизмы, призванные избежать решений по безопасности, таких методов как анти-песочницы, шифрование, программы связывания/присоединения, и многое другое для создания образца. Пройдя через различные инструменты защиты, образцы затем проверяются, чтобы никакая система защиты не могла их обнаружить. Это последний этап процесса. В результате получается армия защищённых вредоносных программ.

Помните, что этот процесс автоматизирован. Основываясь на экспериментаъ, автоматизированная сборочная линия может производить выборку каждые пять секунд, в зависимости от того, насколько мощные машины в строю, где размещена автоматизированная линия сборки.

Так что ответ на вопрос на миллион, «Откуда всё это?», является — автоматизация. Сочетание различных инструментов организации сборочного конвейера и управления в автоматическом режиме являет собой, что производит ошеломляющее количество вредоносных программ, которые создаются изо дня в день.Кристофер Elisan является опытным инженером обратном и вредоносного исследователя. Он часто выступает на различных конференциях по безопасности в США и предоставляет мнения экспертов о вредоносных программах, бот-сети и продвижение постоянные угрозы для ведущих отраслевых и основных публикаций. В настоящее время он Prinicipal Ученый вредоносного ПО RSA NetWitness. Elisan также является автором книги «вредоносных программ, руткитов и ботнеты:. Руководство для начинающих»