Мастер маскировки: война за Android

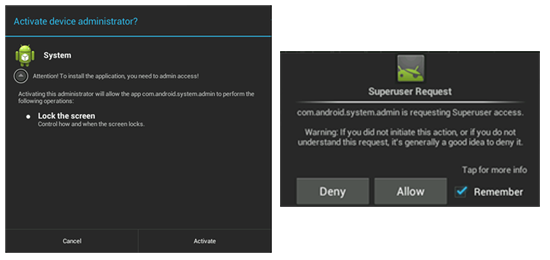

Новый зловред для Android, названный ANDROIDOS_OBAD, обнаружен Trend Micro. Он отличается тем, что умеет скрытно работать в системе и имеет механизм антиреверс-инженеринга. После установки, он запрашивает повышенные права доступа, а получив их, он берёт под свой контроль всё устройство.

А вот если пользователь откажется предоставить доступ к root зловреду, то зловред покажет множество всплывающих окон при перезагрузке устройства. Кроме того, если пользователь нажимает кнопку Назад, всплывающие окна появляются вновь. При нажатии кнопки домой, всплывающие окна появляются позже в любое время.

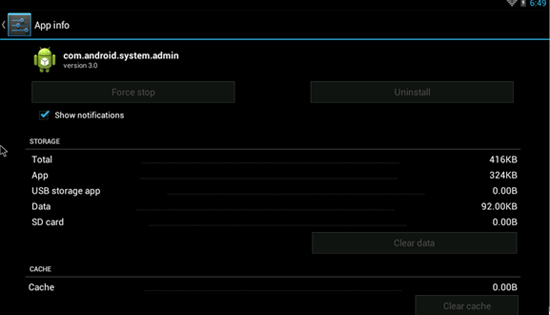

Здесь, наконец, пользователи будут иметь возможность удалить его, но если device administrator активирован, то вредоносная программа будет работать полностью в скрытом режиме.

Дальше можно прочитать интересные подробности о нём.

Тем не менее, вы можете видеть вредоносные приложения в смешанной системе приложения для Android. Однако, вы не сможете удалить его, потому что это устройство работает как приложение администратора.

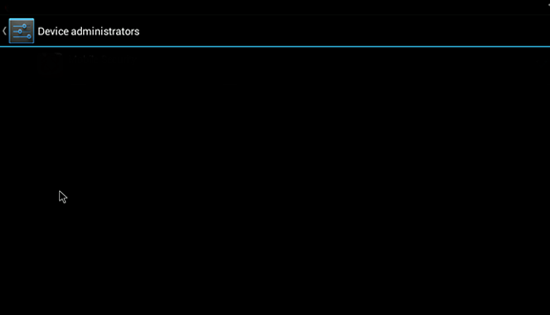

«Анти-удаление» также работает на Android, скрывая себя от устройства управления в Device Administrator:

С точки зрения безопасности исследователя, кажется, что автор вредоносной программы тестировали ANDROIDOS_OBAD против традиционных инструментов анализа.

Android OS понимает AndroidManifest.xml, но основными инструментами декодирования не в состоянии точно разобрать его. Большая часть песочницы сталкивается с проблемами загрузки этой вредоносной программы, потому что ANDROIDOS_OBAD имеет возможность изначально их обнаружить.

Новая техника запутывания

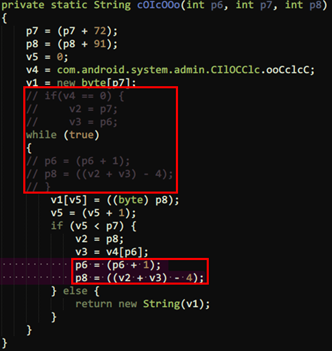

Код приложения Dalvik имеет запутывание совершенно по по-новому принципу — почти в каждом классе файла есть уникальный, встроенный компонент расшифровщика. Это означает, что каждая строка и функция должны быть расшифрована в то время как первое приложение работает. Некоторые части кода — как строковые константы — зашифрованы несколько раз. Текущие декомпиляторы имеют проблемы, чтобы проиллюстрировать порядок выполнения правильно.

Примером неупорядоченного фрагмента выполнения кода из одной попытки расшифровывания:

Верхнее условие интересно своим циклом. Условие не может быть true, поэтому код не будет никогда выполнен, но цикл While будет зациклен на If в середине на код (p6 = (p6 + 1); ). Верное решение — добавить 2 последние строки с If кодом в цикл While и запретить условие If.

Как только мы смогли расшифровать код и проанализировать его, мы обнаружили, что вредоносная программа способна вести себя следующим образом:

- Скрывать пусковую установку, и сама запускается как фоновый сервис с наивысшим приоритетом.

- Автоматически пытается открыть Wi-Fi соединения и подключиться к удаленному серверу (http://www. {} BLOCKED ofox.com / load.php).

- Сбор контактов пользователя, журнала вызовов, входящих SMS и установленных приложений.

- Скачать, установить и удалить приложения (с правами администратора, это может быть сделано скрытно).

- Распространение вредоносного ПО другим телефонам через Bluetooth

Чтобы удалить приложение с устройства, пользователю необходимо отключить в меню Настройки-> Безопасность-> Администраторы Устройств. Но неопубликованные уязвимости Android могут быть использованы, чтобы скрыть удаление.

Подытожив данное исследование, можно добавить, что не следует давать root-права непонятным приложениям, или стоит задуматься об использовании телефонов на базе iOS, где таких проблем не существует.