OVAL поможет интеграции систем управления иб

Для решения задачи управления информационной безопасностью часто приходится использовать разнообразные средства от разных поставщиков. Дальнейший процесс использования довольно труден: цели для сканеров надо правильно сформулировать и раздать. Кому искать уязвимости, кому потенциальные ошибки в конфигурации, кому аномалии в работе сетевых устройств. Потом результаты сканирования и аудита свести в один отчет и принять решение соответствует ли текущее состояние политикам безопасности. Как бы было хорошо, если бы все компоненты системы управления информационной безопасностью общались на одном языке.

Многое здесь позволит решить язык описания уязвимостей OVAL.

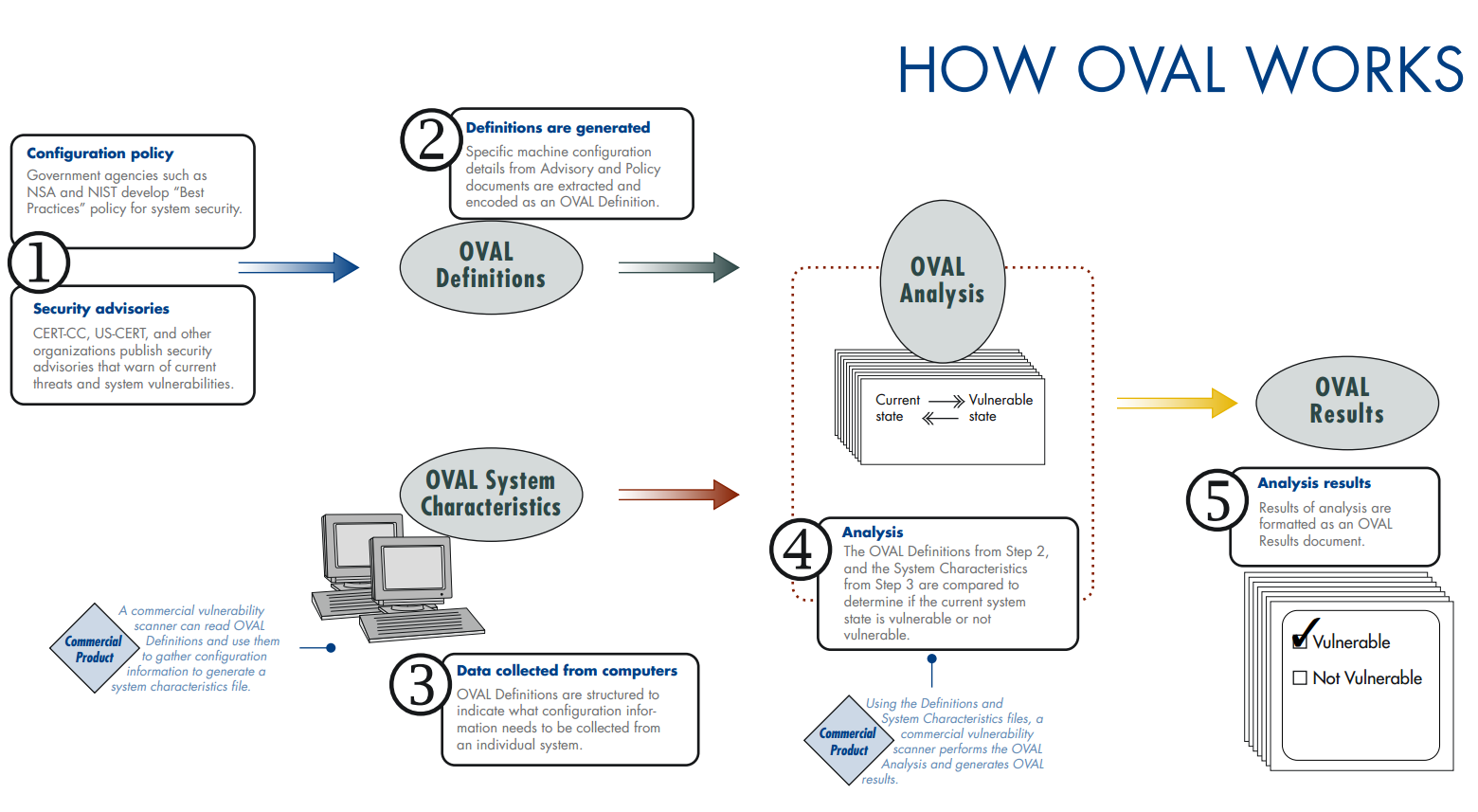

На схеме показана реализация типового процесса оценки уровня безопасности информационной системы с использованием языка:

OVAL Definicions — шаблоны состояния средств автоматизации.

OVAL System Characteristics — результаты сканирования (анализа, аудита).

OVAL Analysis — анализ соответствия текущего состояния безопасности политике.

OVAL Results — результат (уязвима / не уязвима) с рекомендациями.

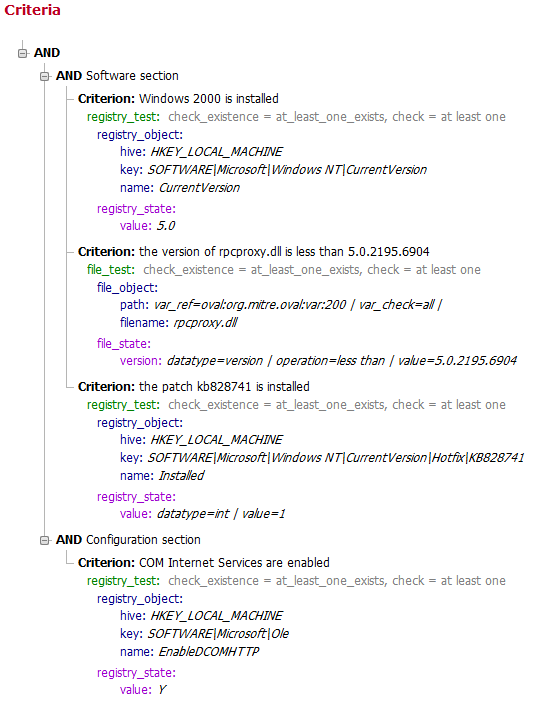

Рассмотрим описание на языке OVAL уязвимости Windows 2000 COM Internet Services/RPC over HTTP Proxy Component Buffer Overflow:

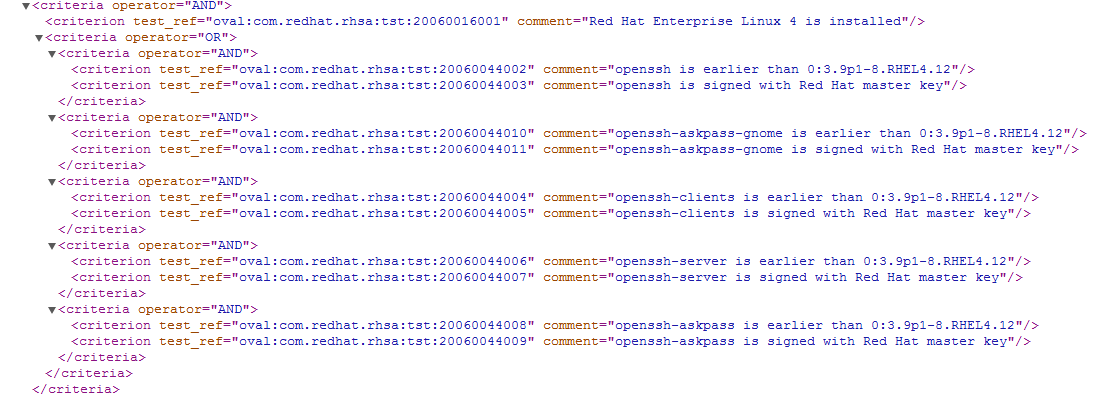

Конечно в данном конкретном случае мы видим даже механизмы аудита наличия той или иной аномалии, но это совершенно не обязательно открывать. Я зык позволяет просто сослаться на идентификатор теста, например как в случае описания анализа установленной версии ОС Red Hat:

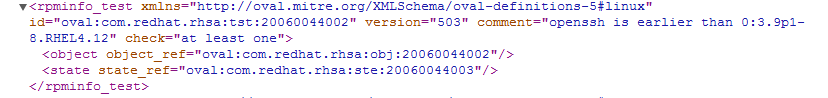

Для теста 20060044002 (пятая строчка сверху) существует следующее описание:

Как конкретно осуществляется аудит в этом случае скрыто.

Уважаемый Александр! Скажите, а OVAL связан с CWE и CVE?

Безусловно связь есть тем более, что это проекты одной некоммерческой организации:

— Open Vulnerability and Assessment Language (OVAL)

— Common Vulnerabilities and Exposures (CVE)

— Common Weakness Enumeration (CWE)

Основное достижение OVAL это создание расширяемого языка для:

— Описания конфигурации системы для анализа на уязвимости;

— Проведения анализа системы на предмет наличия уязвимости, конфигурации, установленных обновлений;

— Создание отчетности.

OVAL использует списки CVE как основу для своих определений.

Посмотрите на описание уязвимости:

Windows 2000 COM Internet Services/RPC over HTTP Proxy Component Buffer Overflow

Там есть прямая ссылка на CVE-2003-0807

две ссылки неплохие для ликбеза по OVAL

http://habrahabr.ru/blogs/infosecurity/136046/

http://habrahabr.ru/blogs/infosecurity/139296/