Критическая уязвимость в сервисе SAP Dispatcher доступна через Интернет

8 мая вышел майский набор критических обновлений от компании SAP. На этот раз закрыто целых 11 уязвимостей, обнаруженных сторонними исследователями.

Наиболее критичная из уязвимостей, обнаруженных сотрудниками исследовательской лаборатории Digital Security Research Group – это отказ в обслуживании при обработке XML-пакетов web-интерфейсом приложения SAP NetWeaver ABAP. Вообще в майском обновлении превалируют уязвимости отказа в обслуживании – так, например, компания Core Security выпустила отчет об множественных уязвимостях, обнаруженных в протоколе DIAG. Это основной протокол, используемый в SAP для передачи данных между клиентом и сервером через клиентское приложение SAP GUI. В данном протоколе недавно уже были выявлены проблемы с небезопасным шифрованием, а точнее, кодированием. Теперь в нем обнаружены и другие уязвимости. В результате эксплуатации данных уязвимостей возможен вызов атаки типа «отказ в обслуживании» на сервер приложений SAP NetWeaver, что приведет к остановке работы системы до ее перезагрузки.

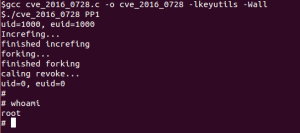

Помимо отказа в обслуживании, одна из уязвимостей может привести к выполнению произвольного кода на сервере SAP, то есть к получению доступа ко всем критичным для бизнеса данным и процессам.

В результате исследований, проведенных с целью сбора статистики по наличию SAP-систем в сети Интернет, было обнаружено, что сервис Dispatcher, который обслуживает соединения по протоколу DIAG и должен быть открыт только для доступа внутри корпоративной сети, у некоторых компаний, тем не менее, доступен удаленно через Интернет в обход SAPRouter.

В ходе выборочного сканирования систем по всему миру было обнаружено порядка сотни SAP-систем с доступным для удаленного подключения портом SAP Dispatcher. Наибольшее количество систем было обнаружено в США (30%), Китае (25%), Германии (10%), Колумбии и Корее. Среди обнаруженных систем найдены также и российские IP-адреса.

По неподтвержденным данным, уязвимость можно реализовать только в случае включенной трассировки, что снижает риск. На данный момент всем компаниям, использующим SAP, рекомендуется установить уровень трассировки протокола DIAG в значение 1 или 0 (по умолчанию), а также установить необходимое уведомление безопасности SAP note 1687910.

http://erpscan.ru/press-center/news/критические-обновления-безопасности/